Cisco Meraki MRの802.1X 無線認証にクラウドRADIUS(SecureW2)を利用する

昨今、サイバー攻撃の増加やコンプライアンス遵守の必要性から、ネットワークセキュリティ強化が求められています。特に、クライアント証明書のステータス変更やユーザーのアクセス権限の更新が即座にネットワークインフラに反映されないことから、不正アクセスや不適切なデバイス接続が長時間許容されるリスクが問題視されています。

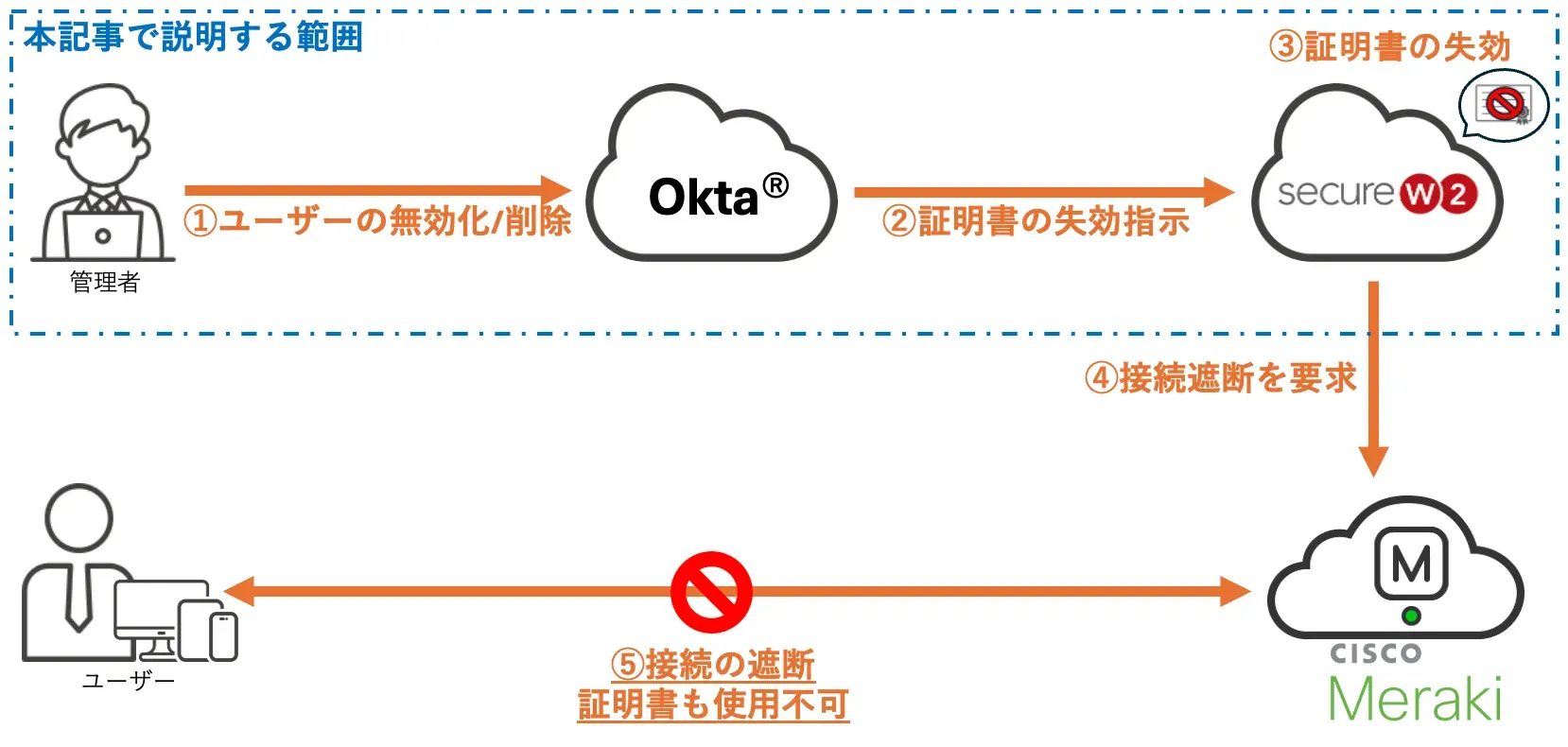

これに対してOkta × SecureW2 × Cisco Meraki連携ソリューションを導入することで、Okta上のユーザー非アクティブ化をトリガーに、証明書失効およびネットワーク接続遮断をリアルタイムで実現します。これによりセキュリティの強化と運用効率の向上を実現できます。

補足

本記事では、Okta上のユーザー非アクティブ化によりネットワーク接続用の証明書を自動失効する検証を行いました。またCisco Merakiと連携することで、証明書の自動失効に加えてネットワーク接続のリアルタイム遮断を実現できます。詳しくは以下をご確認ください。

- Oktaのユーザー非アクティブ化によりMerakiネットワーク接続用の証明書を自動失効する 〜IDaaSによるネットワーク認証認可連携 Part 1〜(表示中)

- Oktaのユーザー非アクティブ化によりMerakiネットワークへの接続を即時遮断する 〜IDaaSによるネットワーク認証認可連携 Part 2〜

Okta × SecureW2 × Cisco Meraki連携ソリューションの紹介

- 管理者がOkta上の対象ユーザーを非アクティブ化

- 「Continuous Monitoring Integration」 が動作し、証明書の失効を指示

- 対象ユーザーに紐づいている証明書が失効

- 証明書失効をトリガーとして「Real-Time Intelligence(RTI)」が動作し、Cisco Merakiのアクセスポリシー要件が変更

- デバイスからのネットワーク接続が遮断

Okta × SecureW2 × Cisco Meraki連携ソリューションは、Okta上のユーザー非アクティブ化をトリガーとして、そのユーザーに紐づいた証明書の失効およびネットワーク接続の遮断をリアルタイムで実現します。そのため管理者が証明書失効やAP設定をする必要なく、Oktaからユーザーステータスを変更するだけでそのデバイスからのネットワークアクセスを制御することができます。また一連の動作はSecureW2の機能である「Continuous Monitoring Integration」、「Real-Time Intelligence(RTI)」を使用することで実現しています。

前提条件

- SecureW2の管理者アカウントを保有していること

- SecureW2のUltimateライセンスを契約していること

- IDaaSとしてOktaを利用しており、ユーザー作成が完了していること

- SecureW2発行のクライアント証明書の配布・登録が完了していること

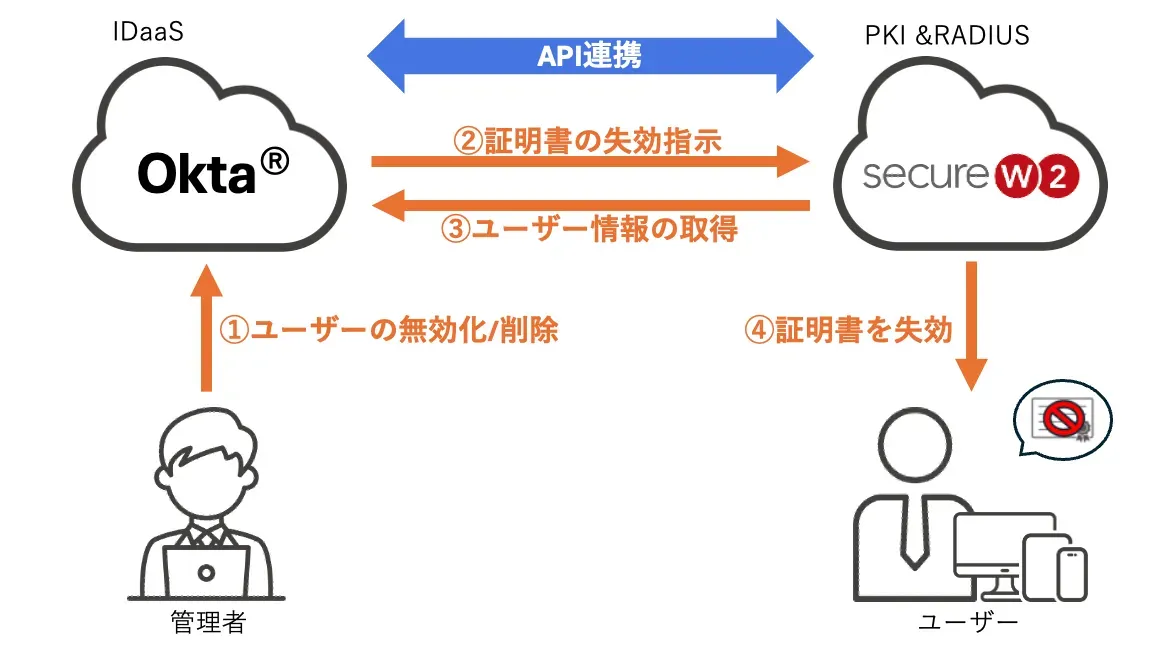

Continuous Monitoring Integrationの動作概要

Continuous Monitoring

IntegrationとはSecureW2の機能の1つであり、ご利用中のIDaaSに存在するユーザーのステータスが非アクティブ化されると、そのユーザーに紐づいた証明書が自動失効される機能です。

OktaとSecureW2はAPIで相互連携することで、ユーザー情報を共有することが可能となります。これを利用して、Okta上のユーザーが非アクティブ化されたことをトリガーとし、SecureW2がそのユーザーへ発行した証明書を自動失効することができます。

作業詳細

主な作業内容は、OktaとSecureW2でそれぞれ次の通りです。

上図のようにOktaおよびSecureW2上でいくつか設定を行うだけで、Oktaのユーザー情報に基づく証明書自動失効を簡単に実現することができます。

具体的な作業手順

SecureW2での設定

-

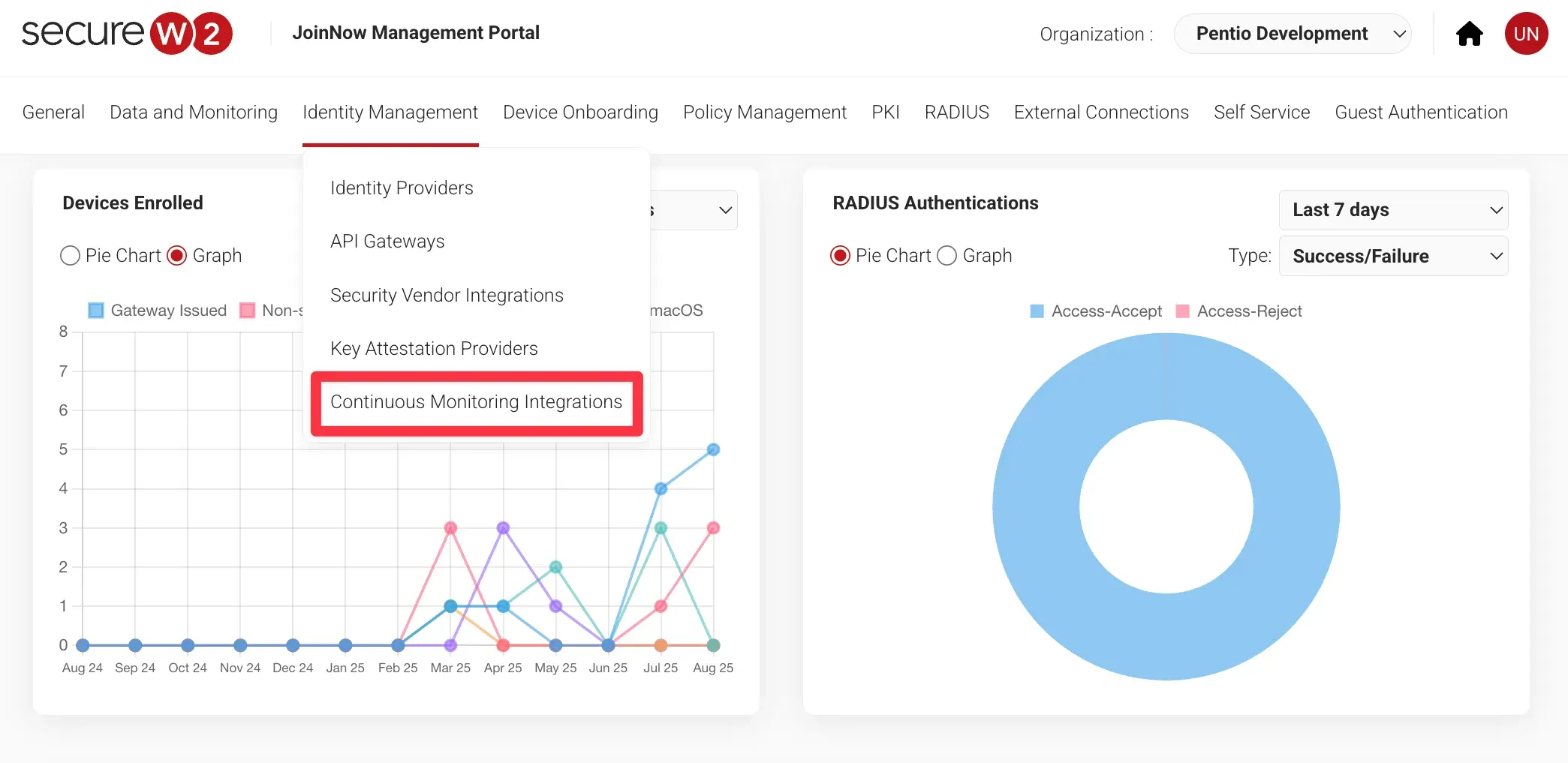

JoinNow Management Portalにログインし、Identity Management

> Continuous Monitoring Integrationをクリックします。

-

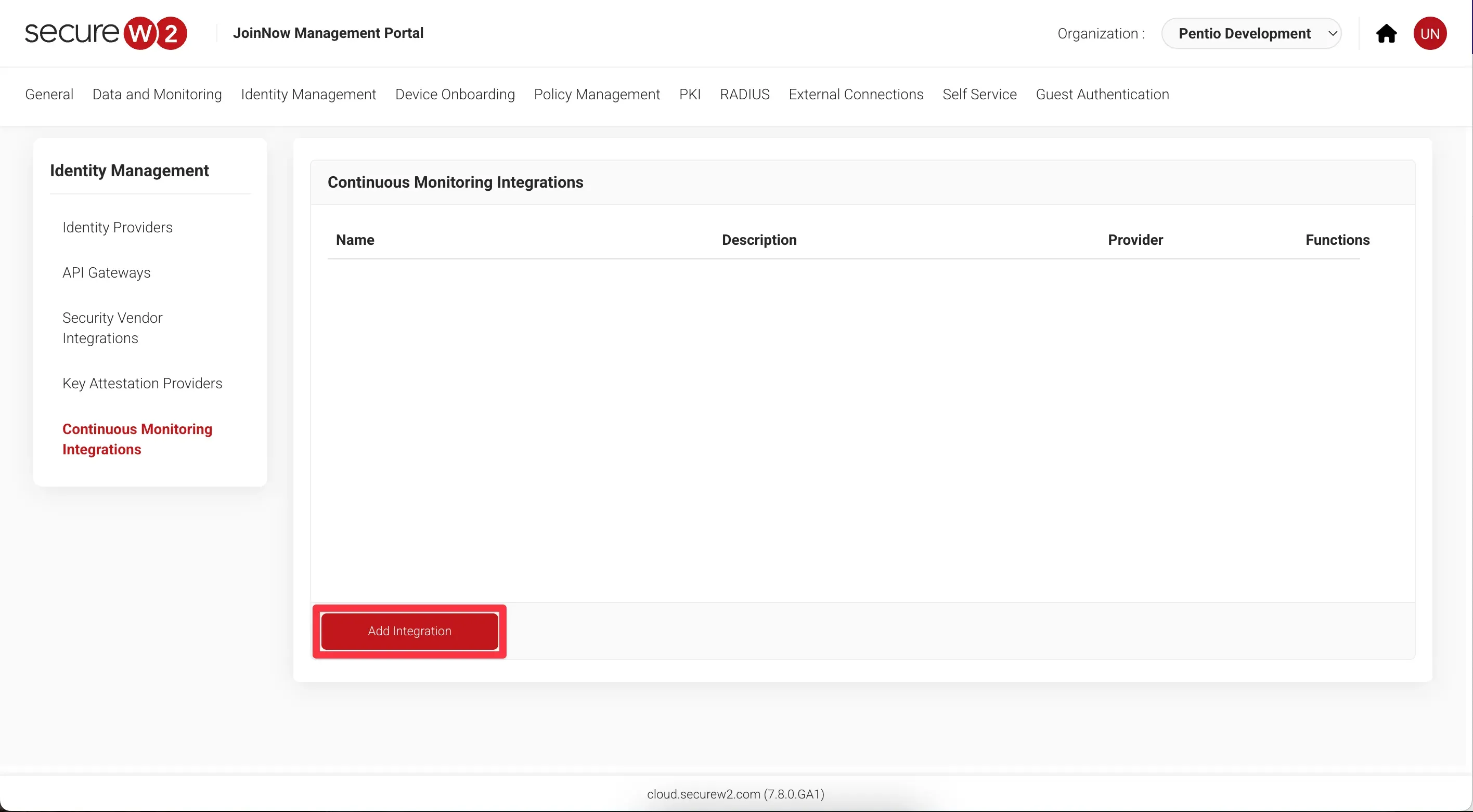

[ Add Integration ] をクリックします。

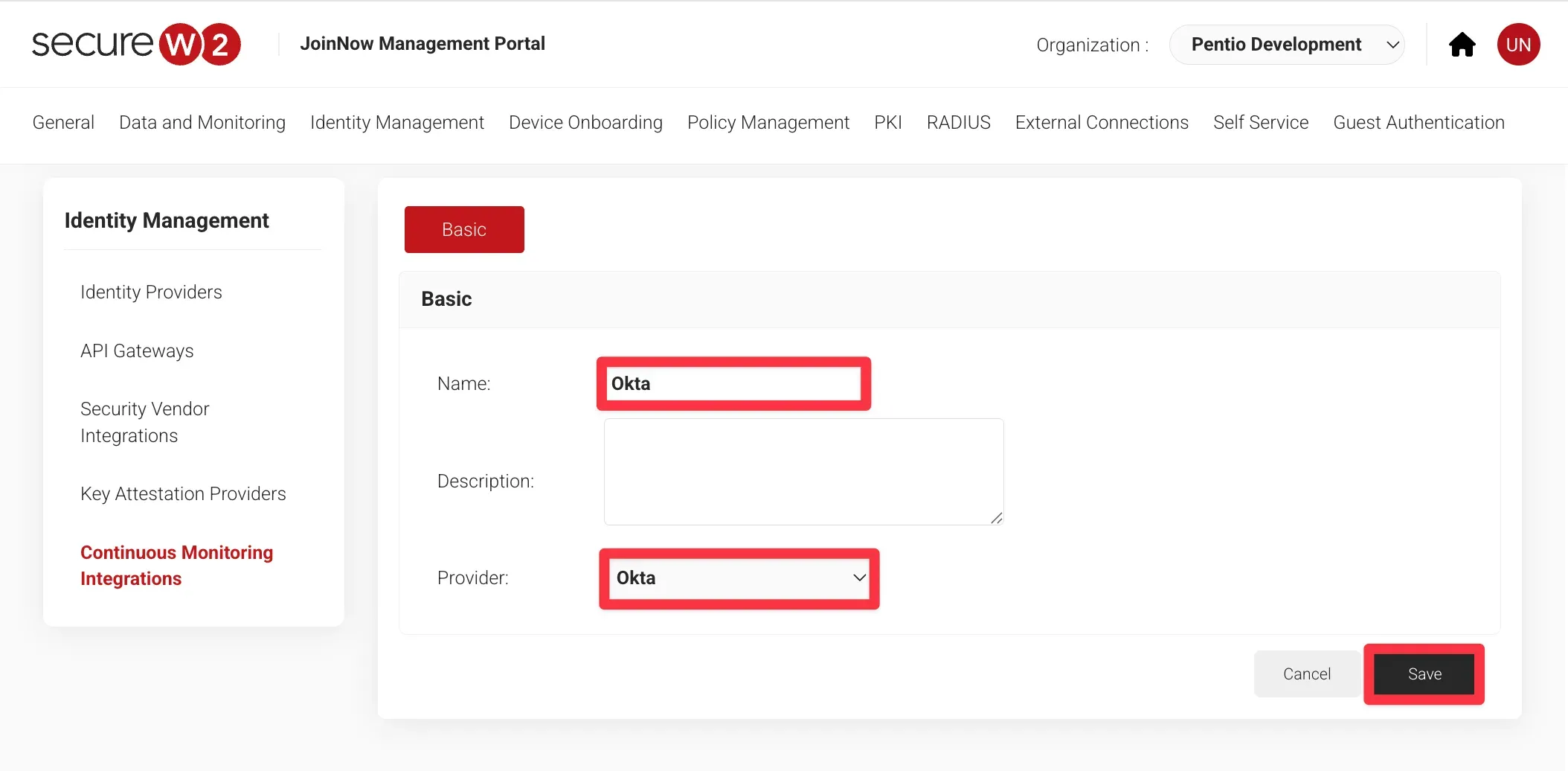

- 以下のように内容を入力し、[ Save ]をクリックします。

項目 | 設定値 |

|---|---|

Name | 例: Okta |

Provider | 【 例: Okta 】(選択) |

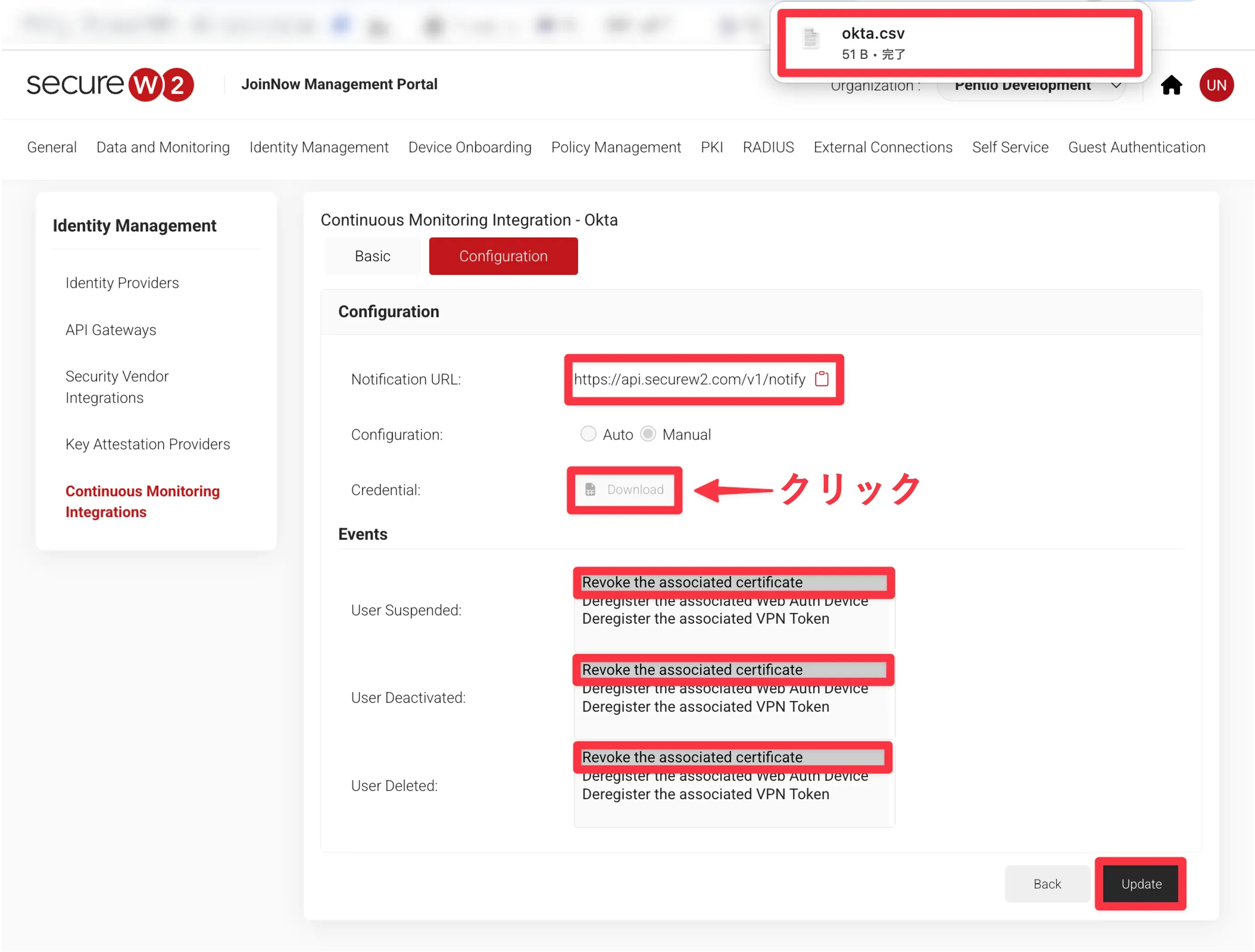

4. [ Configuration ]タブに移動します。

以下のように、Configurationでは[ Manual ]を選択し、Credentialをダウンロードします。

さらに今回はユーザーの非アクティブ化に伴い、そのユーザーの証明書の自動失効を行うので、User

Deactivated欄にて[ Revoke the associated certificate ]を選択します。その他の設定項目はご利用目的に応じて選択ください。

また後ほど使用するためNotification URLをメモします。

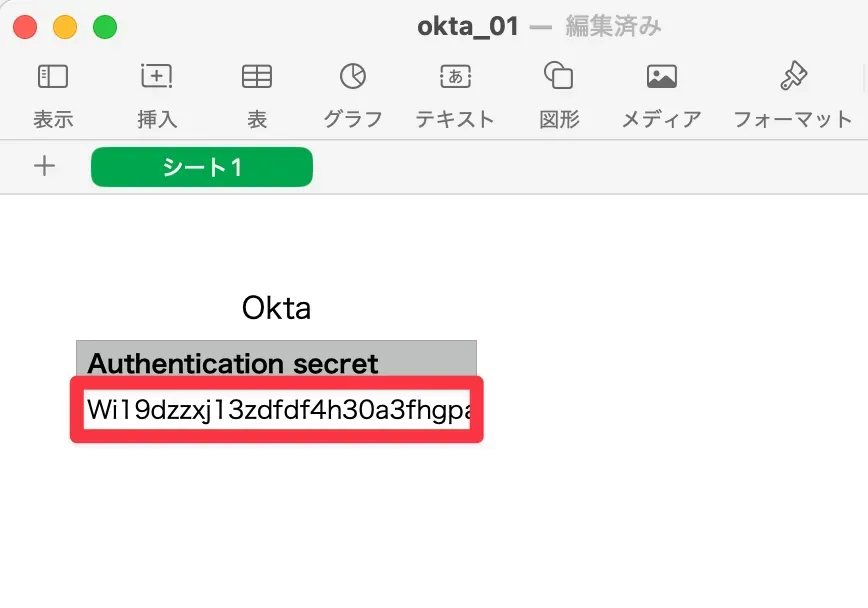

5. Credentialからダウンロードした.csvファイルを開き、Authentication Secretをメモします。これはOktaから送られてくるリクエストが正当なものかであるかを確認するための認証に用いるシークレットです。

Oktaでの設定

-

Okta管理画面からワークフロータブ > イベントフックをクリックします。

-

[ イベントフックを作成 ]をクリックします。

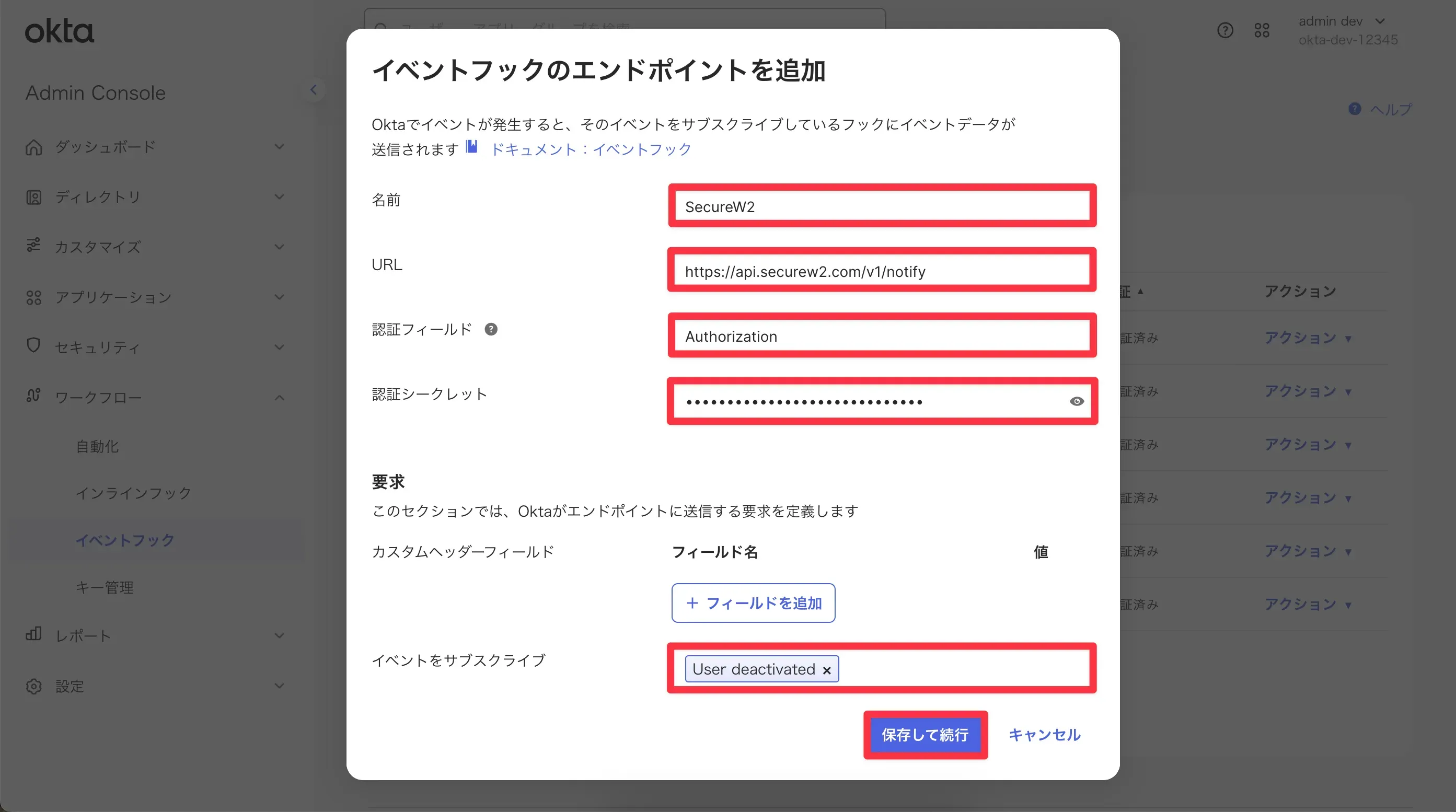

- 以下の表のように記入し、[ 保存して実行 ]をクリックします。

項目 | 値 |

|---|---|

名前 | SecureW2 |

URL | https://api.securew2.com/v1/notify (Notification URL) |

認証フィールド | Authorization |

認証シークレット | SecureW2からダウンロードしたAuthorization Secret |

イベントをサブスクライブ | 【 User deactivated 】(選択) |

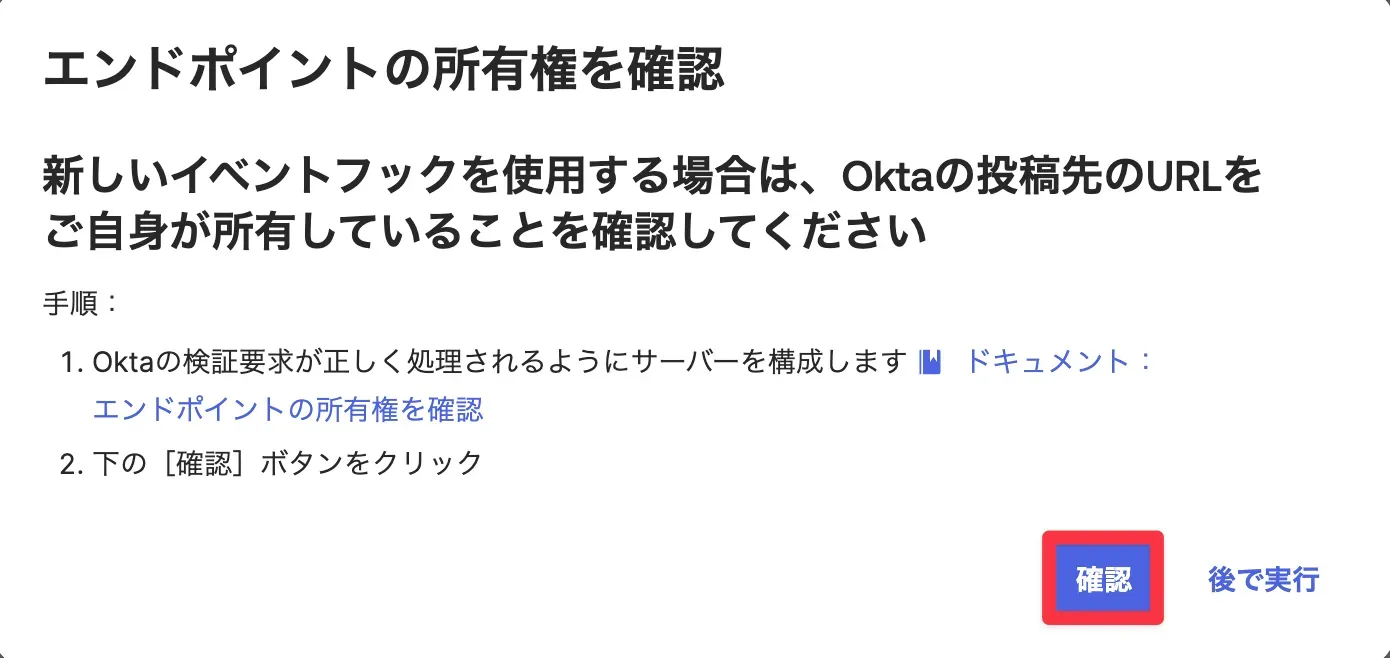

4. [ 確認 ]をクリックします。

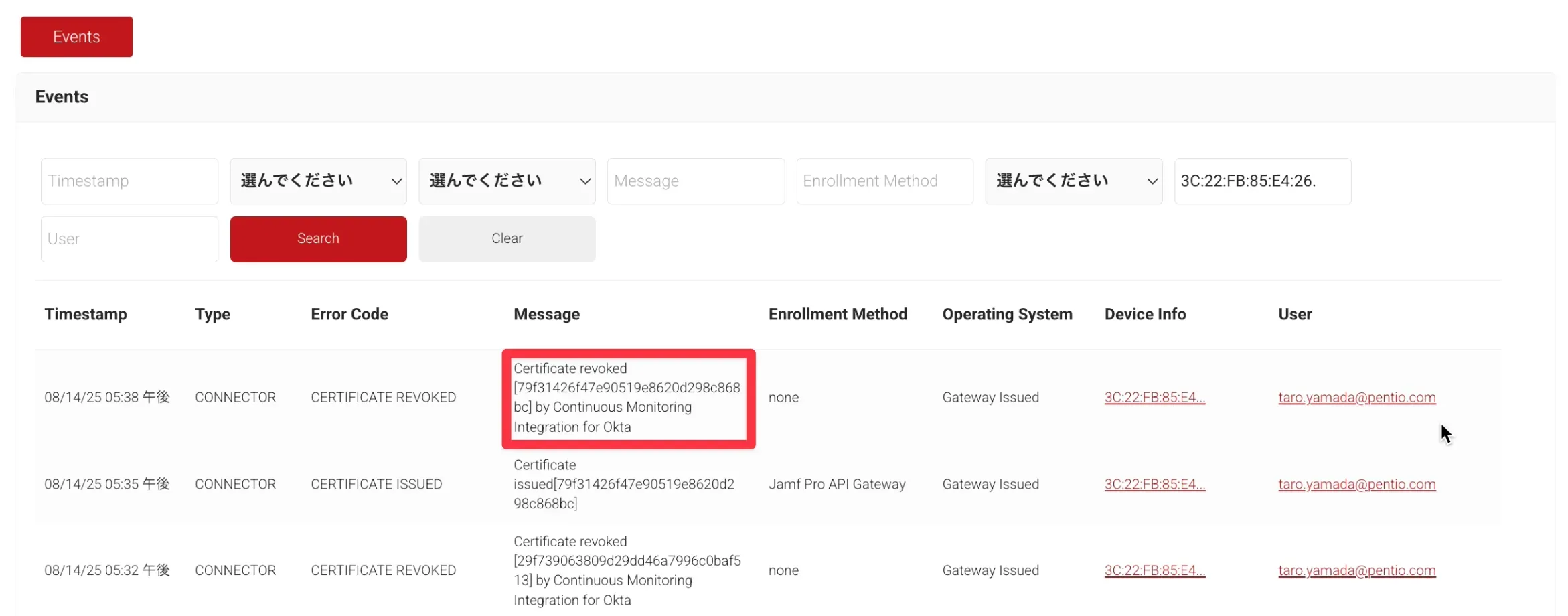

動作確認

以下の動作を確認します。

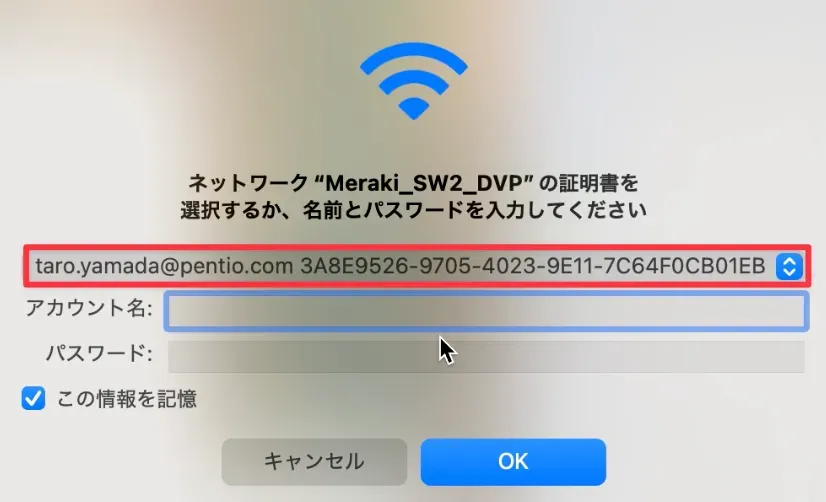

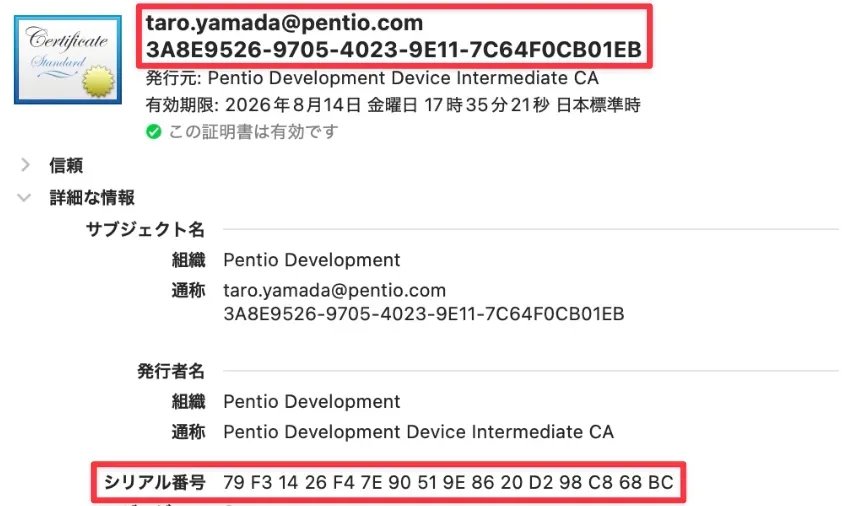

- クライアント証明書を用いて無線LANへ接続する

- ユーザー非アクティブ化後、クライアント証明書が失効される

こちらの動画をご覧ください。

-

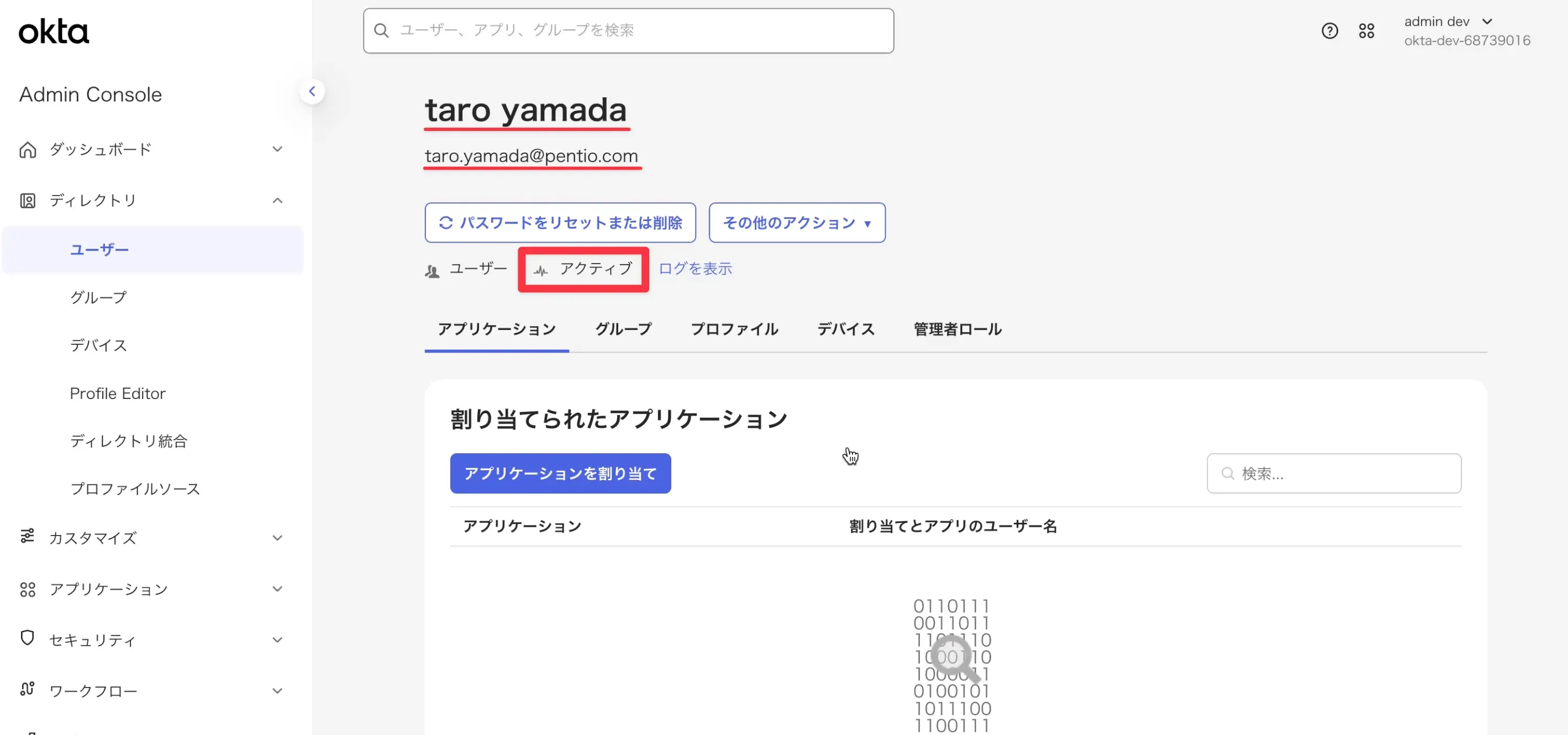

ユーザー「taro yamada (taro.yamada@pentio.com)」は現在アクティブなステータスになっています。

-

クライアント証明書を用いて無線LANへ接続します。

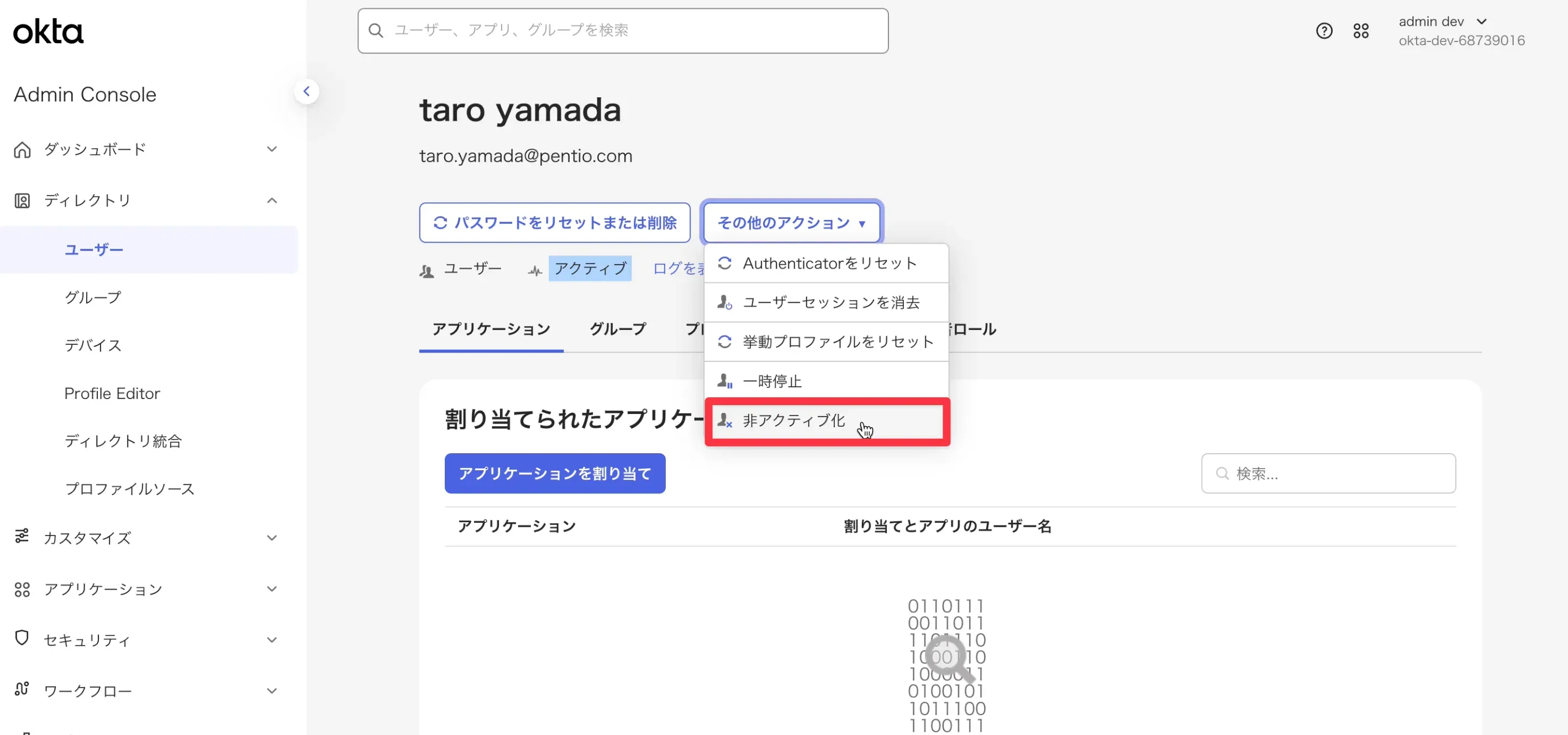

3. このユーザーを非アクティブ化します。

4. ユーザー非アクティブ化がトリガーとなり、配布されていた証明書が即時失効されます。

おわりに

今回は、Okta上のユーザーを非アクティブ化し、そのユーザーと紐づいているクライアント証明書を自動失効させる検証を行いました。これにより管理者はSecureW2からクライアント証明書を失効する必要なく、Oktaのユーザーステータスを変更させるだけで、クライアント証明書の廃棄を行うことができます。

また上記に加えてCisco Merakiと連携することで、証明書の失効とネットワーク接続遮断までを、リアルタイムかつ一気通貫で実現することができます。 本来、ネットワークへの再接続など再認証がトリガーされるまでデバイスのネットワーク接続は遮断されませんが、これにより証明書の失効とネットワーク遮断を同時に行うことができます。これら3製品を連携させることで以下のようなメリットがあります。

- Oktaの状態に応じたアクセスコントロール:RADIUS認証のIDソースとしてOktaを利用することで、IDaaSによる統合された認証・認可をネットワークアクセス制御に提供します。

- リアルタイムなクライアント証明書失効、アクセスコントロール:本記事で紹介したContinuous Monitoring Integration、Real-Time Intelligenceはユーザーの非アクティブ化を実行後、約1-2分で動作します。

そのため社員の退社/異動に伴う工数の削減など管理者の負担が軽減されるだけでなく、リアルタイムなアクセスコントロールなどIDaaSを中心としたネットワーク運用を可能にします。 ぜひOkta × SecureW2 × Cisco Meraki連携ソリューションの導入を検討してみてはいかがでしょうか。以上で「Oktaのユーザー非アクティブ化によりMerakiネットワーク接続用の証明書を自動失効する 〜IDaaSによるネットワーク認証認可連携 Part 1〜」を終わります。

補足

Cisco Merakiと連携することで、証明書の自動失効に加えてネットワーク接続のリアルタイム遮断を実現できます。詳しくは以下をご確認ください。

- Oktaのユーザー非アクティブ化によりMerakiネットワーク接続用の証明書を自動失効する 〜IDaaSによるネットワーク認証認可連携 Part 1〜(表示中)

- Oktaのユーザー非アクティブ化によりMerakiネットワークへの接続を即時遮断する 〜IDaaSによるネットワーク認証認可連携 Part 2〜

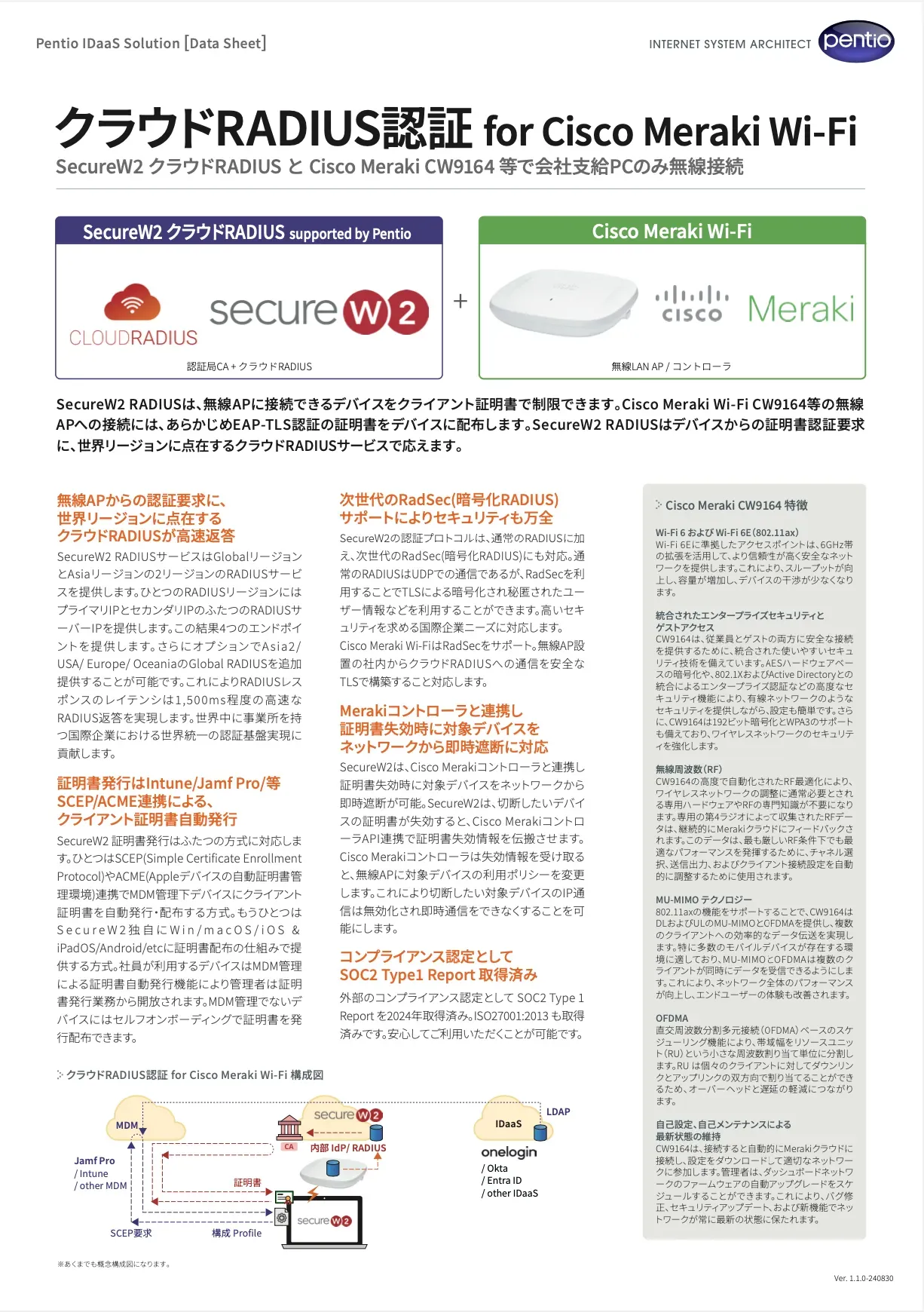

ソリューション詳細パンフレットをダウンロード

この資料でわかること

- MerakiコントローラとSecureW2の連携

- Cisco Meraki CW9164 特徴

- SecureW2クラウドRADIUSの機能